膨大なインスタンスやマルチクラウド環境の一元管理&監視を可能にする「Orca Security」

イエラエセキュリティの顧問を務める川口洋が、イエラエセキュリティを支える多彩なメンバーと共に、サイバーセキュリティやサイバーリスクの今を語り合う座談会シリーズ、第18回をお送りします。

川口洋氏は、株式会社川口設計 代表取締役として、情報セキュリティEXPO、Interop、各都道府県警のサイバーテロ対策協議会などで講演、安全なITネットワークの実現を目指してセキュリティ演習なども提供しています。

イエラエセキュリティ主催にて「三大セキュリティ一元管理サービスのご紹介」と題した川口洋座談会を、2020年10月29日(水)に開催しました。イエラエセキュリティ クラウドセキュリティ課の永尾大介が登壇し、三大クラウドに対応した脆弱性スキャンソリューション「Orca Security」について、スキャン内容から導入デモまで、詳しく紹介しました。

イエラエセキュリティ顧問/株式会社川口設計 代表取締役

川口 洋

2002年 大手セキュリティ会社に就職。社内のインフラシステムの維持運用業務ののち、セキュリティ監視センターに配属2013年~2016年 内閣サイバーセキュリティセンター(NISC)に出向。行政機関のセキュリティインシデントの対応、一般国民向け普及啓発活動などに従事2018年 株式会社川口設計 設立。Hardening Projectの運営や講演活動など、安全なサイバー空間のため日夜奮闘中。

株式会社イエラエセキュリティ ディフェンシブセキュリティ部 クラウドセキュリティ課 課長

永尾大介

DLPソリューション開発会社にて第三者検証部門を立ち上げ、自身は大手セキュリティファームに常駐し、

IoTや車のECUなど、ハードウェアのペネトレーションテストに従事。

2020年4月にイエラエセキュリティに入社し、クラウドセキュリティ課にて新サービスの立ち上げを担当。

2020年9月にリモートワークを推奨する企業に向けた「新種マルウェア対策支援サービス」をローンチし、

現在はそれに続く新たなサービスの提供開始に向けて邁進中

本記事の収録動画を公開中

クラウド関連のセキュリティ事故「99%は設定ミスに起因する」との予測

川口洋(以下、川口):今日は永尾さんにご登場いただき、「Orca Security」についてご紹介をお願いします。

永尾大介(以下、永尾):イエラエセキュリティ クラウドセキュリティ課の永尾です。よろしくお願いします。今回、新しく、IaaS、PaaS向けの製品を使ったサービスをリリースすることになりましたので、ご紹介させて頂きます。

川口:AWS、Azure、GCPと、様々なクラウドサービスが使われている現在、クラウドサービスのセキュリティの可視化をどうするか、お悩みの方も多いと思うので、色々お話を聞いていきたいなと思います。

まず最初に前提として、世の中の皆様のお悩みや困っている事を、お聞きしたいと思います。

永尾:以前BitDamのご紹介をした時には(「新種マルウェア対策支援サービス』BitDamとは」 )様々なSaaSアプリケーションが増えているというお話をしました。IaaS、PaaSレベルでも、どんどん新しいサービスが増えてきています。

パブリッククラウドを利用するメリットの1つは、誰でもすぐに利用できるという利便性です。開発部門が直接契約してご自身で運用しているというケースもあると思います。ただ、利便性を重視するあまりにセキュリティ対策が疎かになって、設定漏れや設定ミスに起因するセキュリティ事故というのもよく聞くようになりました。

「2025年までに起こるクラウド関連のセキュリティ事故の99%は、設定ミスに起因するだろう」とガートナーが予測しています。

川口:99%ですか!

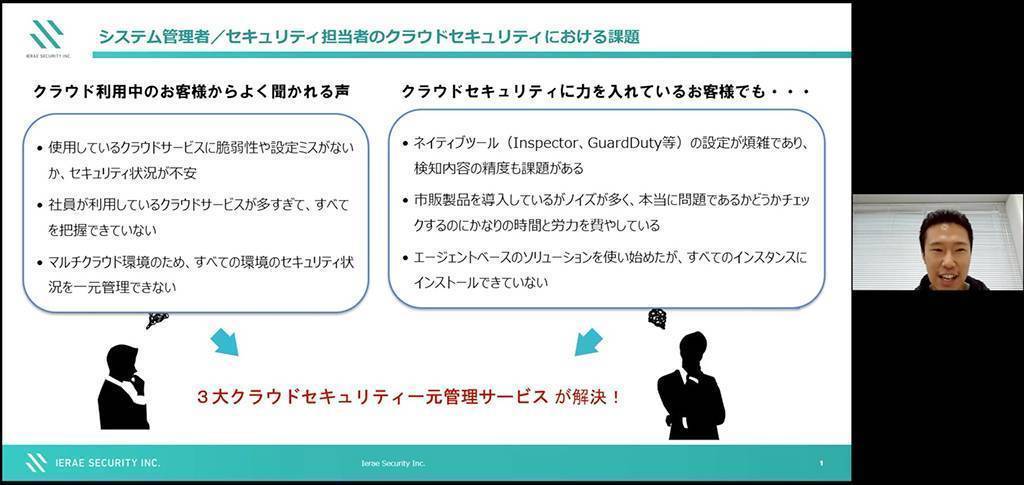

永尾:やはり、人間のミスが1番多いということですね。クラウドセキュリティに力を入れているという企業様でも、CSIRTの方にヒアリングすると、ネイティブツール(Amazon InspectorやAmazon GuardDuty等)の設定の煩雑さに不満があったり、クラウドごとに環境があるのでダッシュボードだらけになっているという声が聞こえてきます。

複数のクラウドサービスを利用する場合、それぞれコンソールが異なるクラウド基盤を監視して対応しなくてはならないので、セキュリティ管理業務も煩雑になると思います。AWSだとAWS Config、Inspector、Trusted Advisor、Guard Duty、Security Hub、CloudTrail等、いろいろありますよね。AzureにはAdvisor、Security Center、がありますし、GCPだとSecurity Command Centerがありますし…それぞれダッシュボードを渡り歩くのは、確かに大変だなと思いますね。

川口:会社で1つのクラウドしか使っていないならそれのプロフェッショナルがいればいいんでしょうけど、組織が大きくなると「あっちの部門はAzureだけど、こっちの部門はGCP」なんてことは普通にありますよね。

永尾:今回ご紹介しようと思っているOrcaは、「AWSだけ使っている」という企業さんにも有用です。

まず、エージェントのインストールが必要ありません。AWSの管理ツールって先ほど挙げたように沢山ありますけど、脆弱性のスキャナーのInspectorだけみても、スキャンしたい全てのインスタンスにエージェントをインストールする必要があります。つまりスキャンする実際の運用関係のリソースも消費します。しかも、停止中のマシンはエージェントが動かないのでスキャンできません。

更に、Orcaはツールが出す何十、何百、何千のアラートから、クリティカルな、今、直ちに対処しなくてはいけないものを選んでくれます。例えば、もし外に繋がっていないマシンの中に、リモートコード実行の脆弱性があるSSHのライブラリがあったとしても、直ちに対処しなきゃいけないレベルのアラート(問題)ではありませんよね。でも、Inspectorの出すアラートは、CVSSのスコアが高い脆弱性であれば環境に関わらず自動的に高レベルのアラートを出します。そこから対処すべきものを選ぶのが結構大変、という声がヒアリングからは聞かれましたね。

川口:脆弱性管理は課題ですよね。エージェントも10台20台となると大変です。

永尾:Orcaはエージェントレスですし、運用環境でスキャンしないのでリソースも消費しません。しかもクラウドの利用状況を把握して出すアラートをトリアージしてくれるので、ユーザーは本当に危険なアラートに集中して対応できます。

数クリックで導入完了!マルチクラウド対応の「Orca Security」

川口:それで、Orca Securityとは一体、何なんでしょうか。

永尾:Orca Securityはイスラエルのスタートアップ企業で、CSPMと脆弱性スキャナーとマルウェアスキャナーが一緒になったような製品です。1つで全て出来るサービスはなかなか無いですよね。ルートアカウント1つ登録するだけで、その下で使っているクラウド資産を全て洗い出してスキャンをかけてくれます。

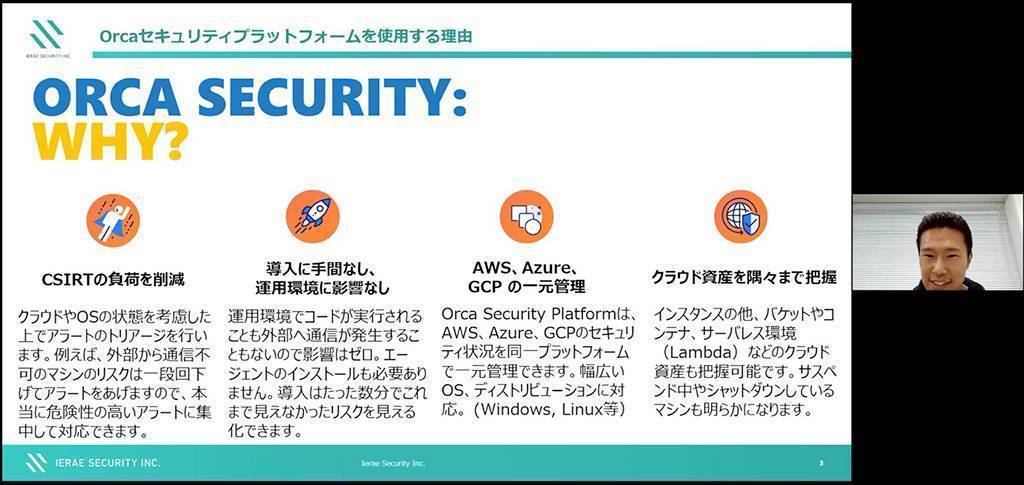

川口:OrcaSecurityを選んできた理由が資料に4つ書いてあるようですね。重要度も含めご説明頂けますか。

永尾:導入は、web画面から数クリックで完了します。お客様のクラウド環境で実行されるコードも送信されるパケットも無いので、運用環境のリソースを消費したり負荷がかかったりしてパフォーマンスに影響を及ぼすこともありません。

マルチクラウド環境だと各環境に対応するツールのダッシュボードだらけで大変という話を先程ご紹介しましたが、Orca Securityのプラットフォームでは、三大クラウド内の資産を1つのダッシュボードで一元管理できます。

スキャンのカバー範囲も広くて、例えばInspectorが拾えないような停止中のインスタンスを始め、APIゲートウェイ、Lambdaファンクション、サーバーレス環境のクラウド資産、ECR、ECSなどコンテナ資産まで、幅広く深くスキャンして列挙してくれます。

最後にリスクに優先順位を付けてアラート出してくれるので、危険度の高いアラートに集中して対応できるわけです。

川口:CSIRTの方も、「あれやこれや出てきても対応できない」というのはありますよね。こうやってまとめて管理できるって言うのはありがたいですね。そんなスゴイことができるプラットフォームの仕組み、どういう風に動いているのか気になります。

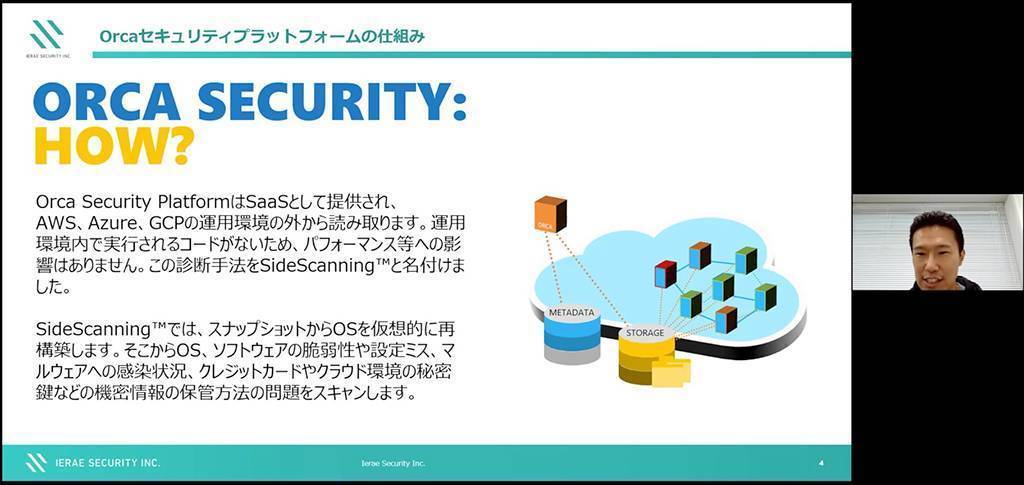

永尾:Orcaのセキュリティプラットフォームのスキャン技術は「サイドスキャニング」といいます。お客様のクラウド環境の内部に入らずに外からスキャンするために、この名前が付きました。

「サイドスキャニング」のプロセスでは、

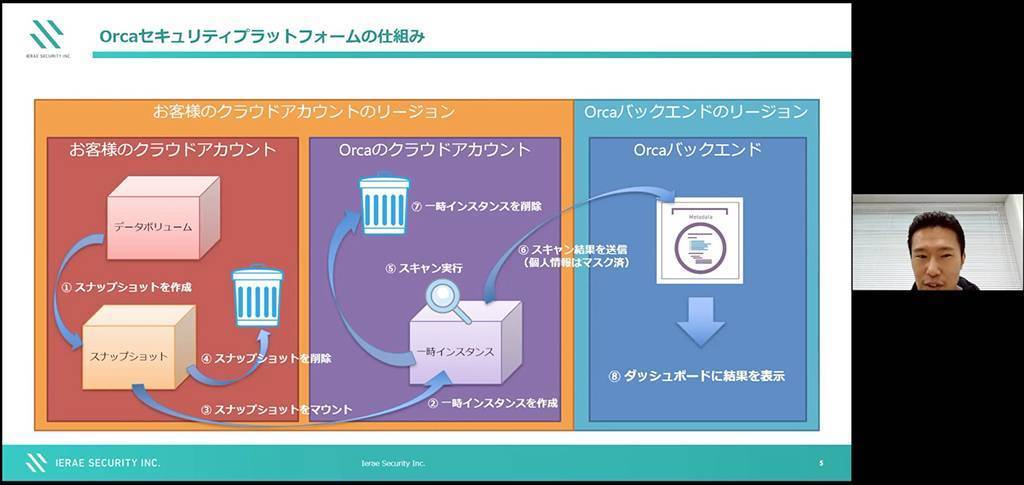

1. Orcaのセキュリティプラットフォームの読み取り専用の権限で、お客様のアカウントのデータボリュームのスナップショットを作成します。

このスナップショットには固有のタグがつけられていて、OrcaSecurityはタグを持つスナップショットだけを削除する権限を持っています。お客様のアカウントのスナップショットを削除することはできません。

次に、

2. お客様のアカウントと同じリージョン、日本のお客様であれば日本のリージョンに動的にデプロイされたOrcaのクラウドアカウント内で、一時インスタンスを作ります。

3. 先ほど作ったお客様のアカウントのスナップショットをマウントして、お客様のデータボリュームを再構築する、つまりクローンみたいなものを作ります。

4. 再構築した後にお客様のアカウントからすぐにお客様のスナップショットを削除します。「スナップショット作ったら課金されるんじゃないの?」と心配されるお客様もいるんですが、課金は1時間単位で課金されますが、スナップショットが存在するのは数分なので、お客様のアカウントに料金は発生しません。

次に、

5. Orcaが一次インスタンスに再構築したボリュームに対して各種スキャン(脆弱性、マルウェア等)を実行して、クラウド資産を棚卸しして、リスクのある場所に保管されている鍵や個人情報などを探します。

6. そこで見つかった個人情報やパスワードは、Orcaのバックエンドと共有される前に、スキャナーレベルでマスクされます。スキャナはスキャン結果をメタデータの形式で他のバックエンドに送信して、

7. 一時インスタンスを削除します。8. ダッシュボードに結果を表示します。こういう流れですね。

川口:1から8まで、どれぐらいの時間でできるんですか?

永尾:1番最初の丸ごとのボリュームをスキャンする時は、24時間とお伝えしています。1回スキャンした後は差分を見るだけなので、10〜15分でスキャンできます。1日1回、自動的にスキャンがかかるんですが、手動のトリガーをかけてスキャンを実行することも出来ます。

川口:6に「個人情報はマスク済み」と書いてありますが、ここで書かれている個人情報とはどういうものですか?

永尾:今のOrcaはアメリカ向けに作られた製品なので、対応している「個人情報」というのは、「アメリカが定義する個人情報」のことです。クレジット番号、メールアドレス、アメリカの社会保障番号等が、500件以上入っているファイルなどを抽出してくれて、それが公開サーバー上に見つかったら「ここにあったらいけないよ」教えてくれます。日本のユーザーが増えると、日本の個人番号にも対応してくれるようになると思います。

日本の場合はメールアドレスやクレジットカード番号「だけ」だと個人情報に該当しなくて、名前や生年月日と紐づけたら個人情報になるという定義だと思いますが、メールアドレスが沢山あるファイルは、Orcaが個人情報として検知しますね。

川口:「マスク済み」と書いてあるということは、その情報自体が上がってくるのではなくて、「ここに危ないの沢山あるよ」とお知らせが来るという意味なんですかね。

永尾:一部がコメ印になって表示されます。というのは、個人情報はリージョンを超えてはいけないんですよ。Orcaが一時インスタンスを作っているのは日本のリージョンですけど、バックエンドはアメリカなので、個人情報がマスクされていない一時インスタンスはそこで削除するということになっています。

川口:ここ大事ですね。必ずユーザーさん気にすると思います。

どんなことをスキャンするのか

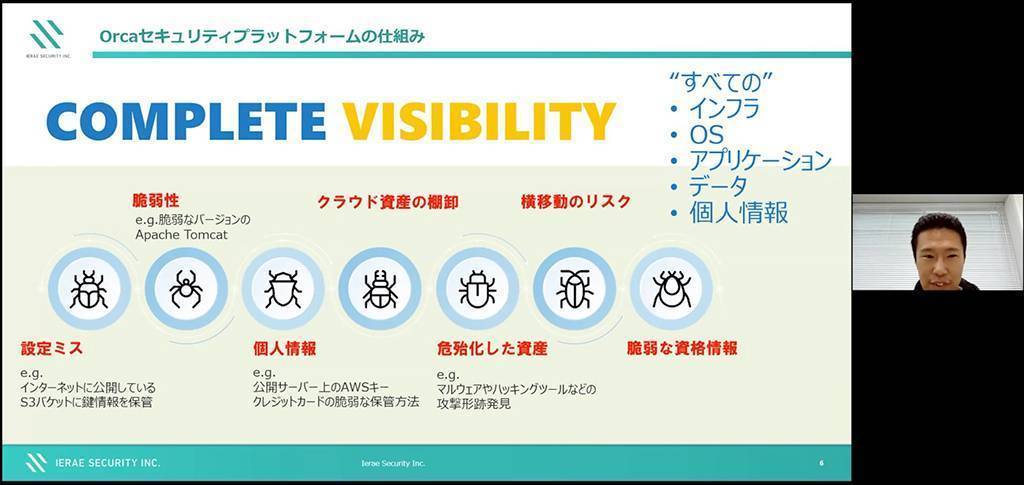

永尾:Orcaのスキャン対象ですが、脆弱性スキャンでは、全てのOSパッケージ、数多くのライブラリ(Java、Python、Ruby、PHP等のパッケージ)に対応しています。ライブラリは、バージョンや識別特性を収集して、脆弱性データベース(US CERT、JPCERT/CC、nodejs/security-wg、Ruby-advisory-DB 等々。2020年5月時点)と照合します。これは今後更に追加されていきます。

またマルウェアスキャンについては、サードパーティーのヒューリスティックエンジンを使用していて、ハッシュを比較するだけのソリューションでは検出できないような、ポリモーフィック型のマルウェアも検出すると言っています。

川口:なるほど、眠っているマルウェアを掘り起こしてくれるんですね。ファイルを探すということは、ディスクが大きかったらその分大変ですね。

永尾:時間は必要ですが、Orcaの環境でスキャンするので、ユーザーのメモリ容量に捉われずに結構なコンピュータリソーシングを投入できるので、多種多様なスキャンをかけることができるんです。

川口:資料には「横移動のリスク」を見つけてくれると書いてありますが、これはどういうリスクのことですか?

永尾:「鍵」のように、取られてしまうと横方向にシステム内を移動されてしまうようなものとか、権限昇格に繋がるようなリスクを見つけてくれます。

川口:見つけてくれた後に、修復してくれるような機能はあるんですか?

永尾:緩和策の提示はしてくれますが、修復はしてくれませんね。

川口:修復については、サポートはあるにせよユーザー側がやることが重要ですね。

永尾:ツールが届かないところについては、Orcaの技術者がサポートするメニューも用意されています。

川口:全社統一されたセキュリティチェック方針があっても、それぞれのサービスごとに「できるんだろうけど、どこに設定があるのか分からない」という人もいるでしょうから、そういう人はこれを使ったら全体を横串でバランスよく見ることが出来るので、ありがたいだろうなぁと思いますね。

スキャンの網羅性と導入の速さについて、高い評価

川口:お客様事例も、既に色々出てるんですね。

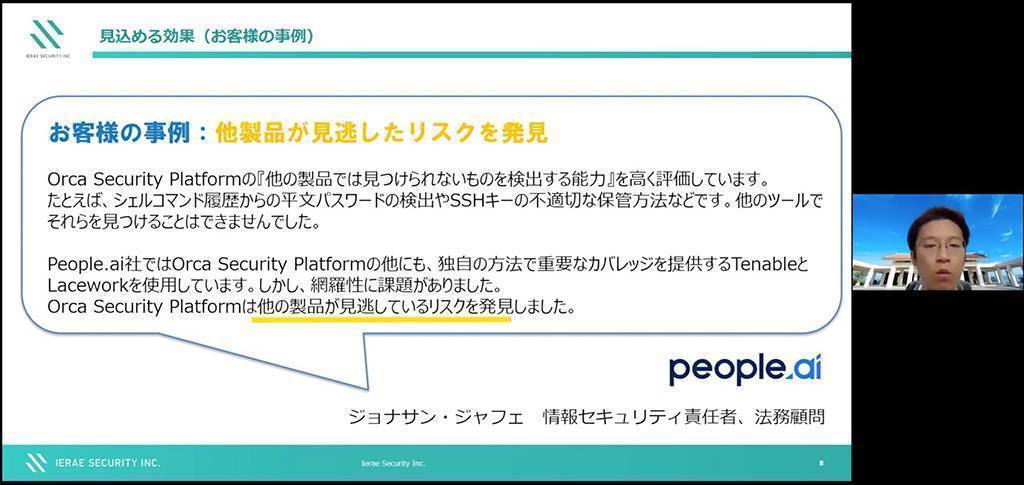

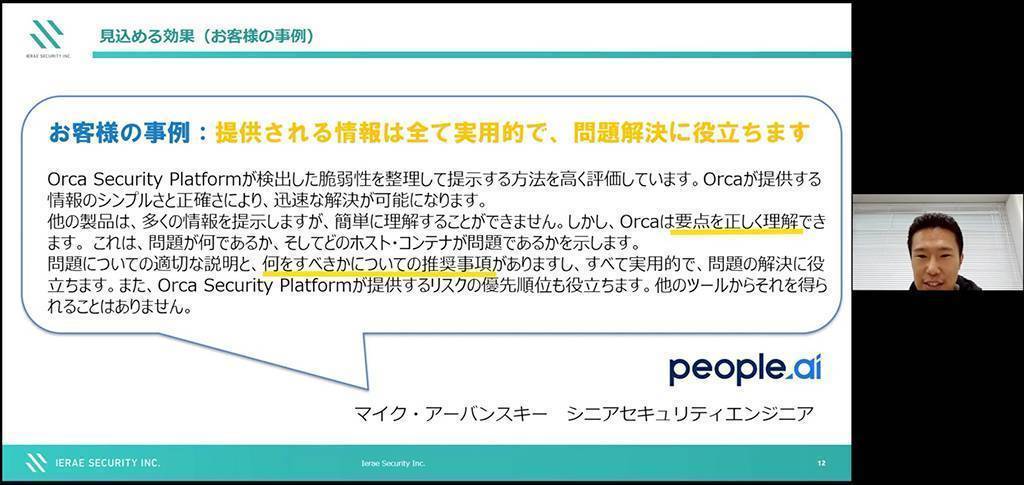

永尾:アメリカのpeople.aiという企業は、AIで売買が成立するための道筋を示す予測的指針を提供している企業ですが、TenableやLaceworkといったエージェントベースの脆弱性管理ツールを利用していたようですが、スキャンの網羅性に課題がありました。例えばシェルコマンド履歴からの平文パスワードの検出したり、SSHキーの不適切な保管方法など、他のツールでは見つけることができなかったものを見つけられた、とpeople.aiのCISOが言ってますね。

川口:コマンド履歴まで見てチェックして、危ないですよって教えてくれるんですか?!

永尾:はい。あと面白いのは、「Gitリポジトリの中にAWSキーがあるよ」とかも指摘してくれますね。

川口:あー、あります、あっちこっちでありますね、もうそこらに中に「過去の鍵入ってましてやられました」みたいなのって。

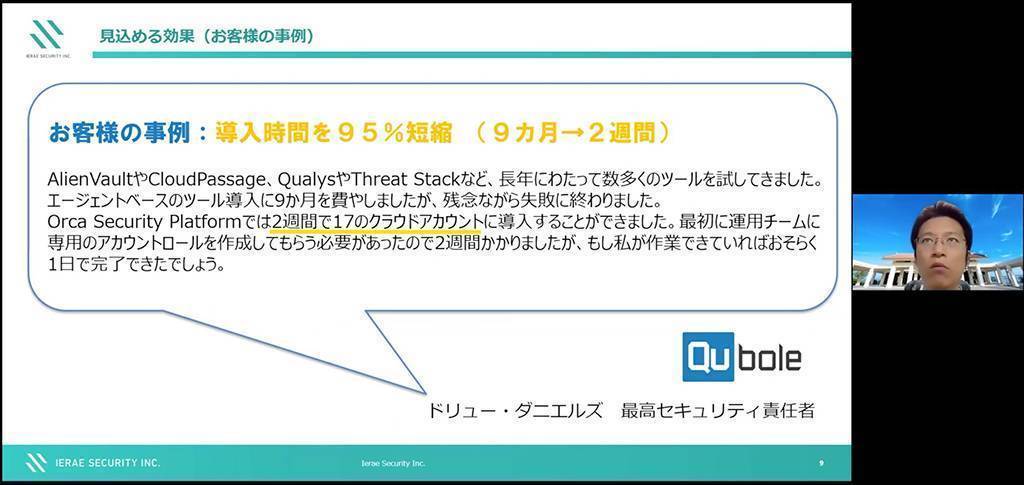

永尾:次にご紹介するQubole社は機械学習のためのプラットフォームを提供している企業です。エージェントベースのツール導入に9ヶ月かかって失敗したけれど、Orcaは2週間で17のクラウドアカウントを導入できたと最高セキュリティ責任者が言っていますね。運用チームではなくて自分が作業すればおそらく1日で完了でしただろうとも言っています(笑)。Orcaは本当に簡単に導入ができるんですよね。

川口:「早い」っていうのは重要ですよね。「今やりたい」って思いますもんね。

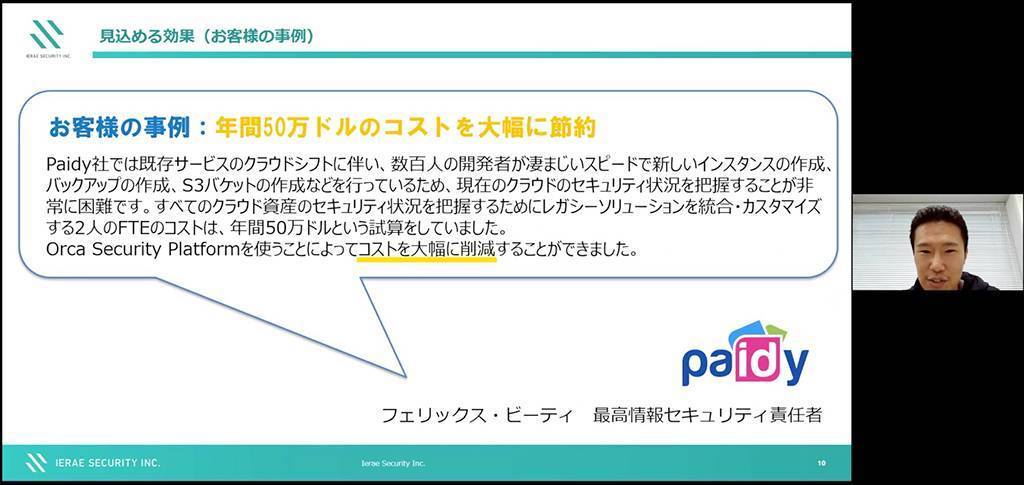

永尾:次の事例はpaidy社です。日本でもチラホラ見るようになってきましたが、オンライン決済のサービス企業です。クラウド資産のセキュリティ状況を把握するために、製品の保護やカスタマイズに年間50万ドル必要と試算していたのが大幅にコスト削減できたということです。

川口:クラウドのAPI連携しているというところも、コスト削減できるポイントだったんでしょうね。

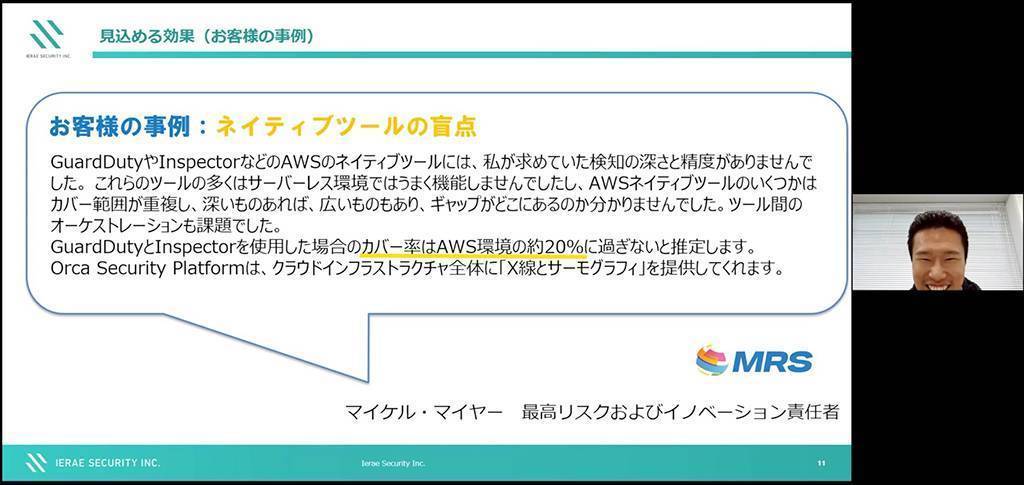

永尾:次は売掛金の管理会社MRSの事例です。Amazonの提供するAWSのネイティブツールがサーバーレス環境でうまく機能せず、彼らの環境ではAWS環境の20%しかカバーできないと推定された為、Orcaの導入を決めたと言っていますね。

people.aiのエンジニアは、Orcaが出す情報の実用性を評価しています。例えば、マシンがインターネットに接続されていなかったり、他のマシンに接続されていないから長時間からパッチが適用されていない場合は、数百の脆弱性があってもリスクスコアは低くなります。優先順位を示してくれるから、重大なリスクに集中して対応できると言っていますね。

Orcaを導入している企業は沢山ありますが、アメリカでは10大グローバルコンサルタントや5大プライベートエクイティファームや4大プロスポーツリーグにも導入されているそうです。

川口:沢山の大きな組織が既に使っているんですね。そういう企業は複数のクラウドサービスも使うし、社員の入れ替わりもあるでしょうから、全体俯瞰できるのは有り難いのかなと思いますね。Akamaiも使っているようなシステムなんですか。すごいな。

AWSやAzureのWell-Architectedフレームワークを用意してますが、それとの関連性は何かありますか?

永尾:Orcaとして提供しているものは無いですね。ただ、ベストプラクティス集ですので、利用する価値はあると思うんです。Well-Architectedワークフレームは「インシデントが発生した時のエスカレーションパスを知っているか」とか「セキュリティ上機微な情報がどこに保存されていてどのようなアクセス保護が必要かどうかチームで共有できているか」など、機械的には見つけられない課題を発見できる点が優れているところですよね。ですから、Orcaで機械的にチェックした後にWell-Architectedフレームワークでレビューするというような運用がいいんじゃないかなと思います。

川口:組み合わせというのは大事ですね。やっぱり製品だけで100%できるわけではないですから。そういう組み合わせは永尾さんにご相談頂ければ色々やっていきますよ、ということですね。これが、イエラエが扱うメリットだと思います。

導入デモ

川口:では実際にどんな画面なのか、見せてもらえますか?

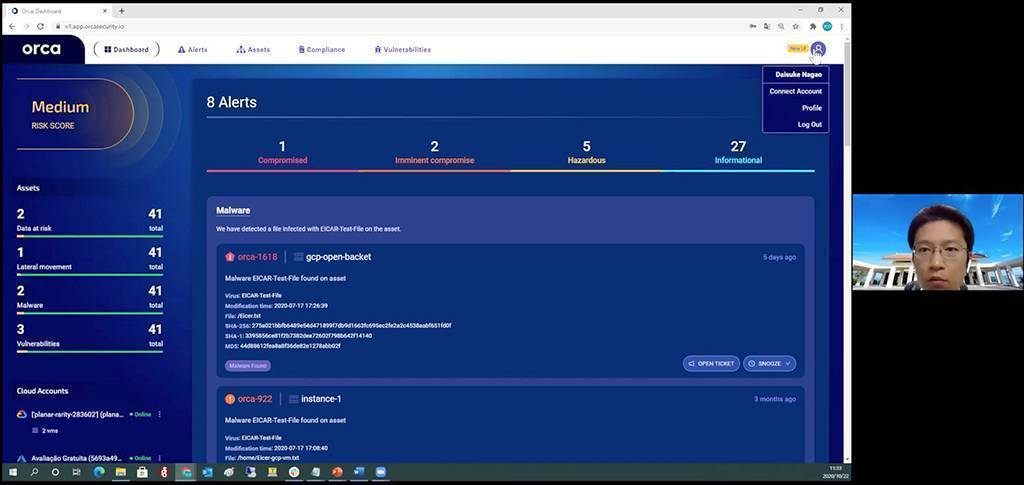

永尾:はい、ではログインしたダッシュボードをご覧ください。GCPとAzureのアカウントが接続されている状態です。わざとマルウェアを置いて機能を見ていただけるようにしています。それではここにAWSのアカウントを統合して行きたいと思います。

川口:今、統合するんですか?

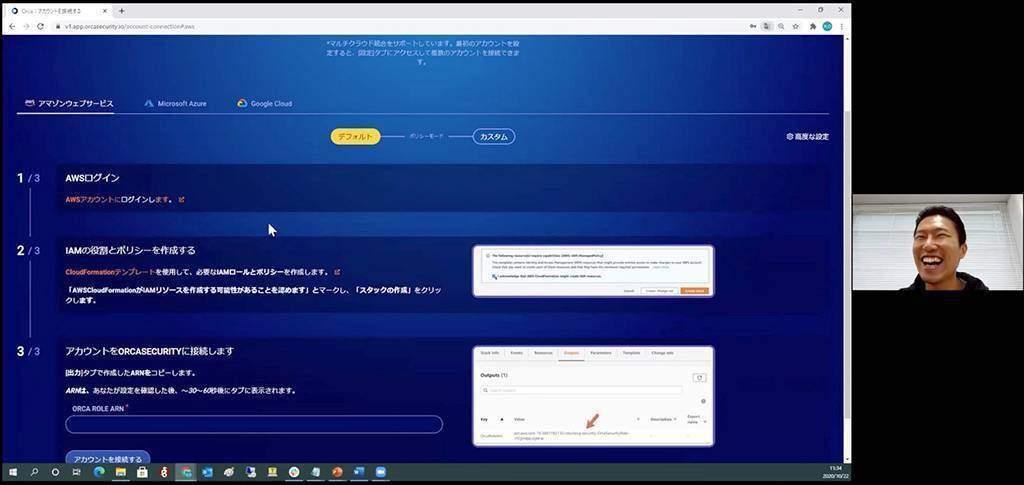

永尾:右上の人型アイコンをクリックして頂くと「Connect Account」というメニューがあるのでクリックします。AWS、Azure、GCP、それぞれが3ステップ程度で完了する流れになっています。今回はAWSをお見せしたいと思います。

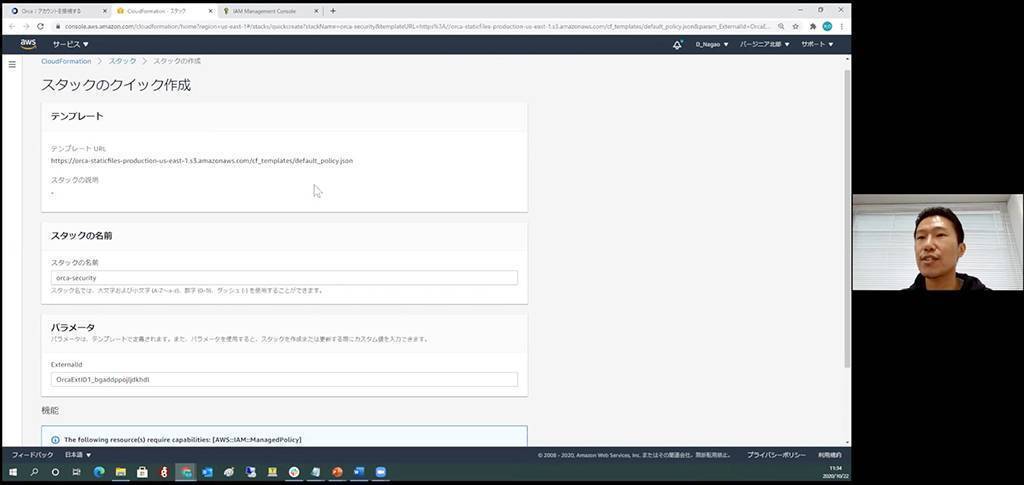

永尾:まずはAWSの管理者アカウントにログインします。次に読み取り専用の権限をOrcaに与えるために、テンプレートを使用して、CloudFormationのスタックを作成します。クリックすればもうテンプレートが出来ていて、「承認」にチェックを入れて「スタックの作成」ボタンを押すだけです。

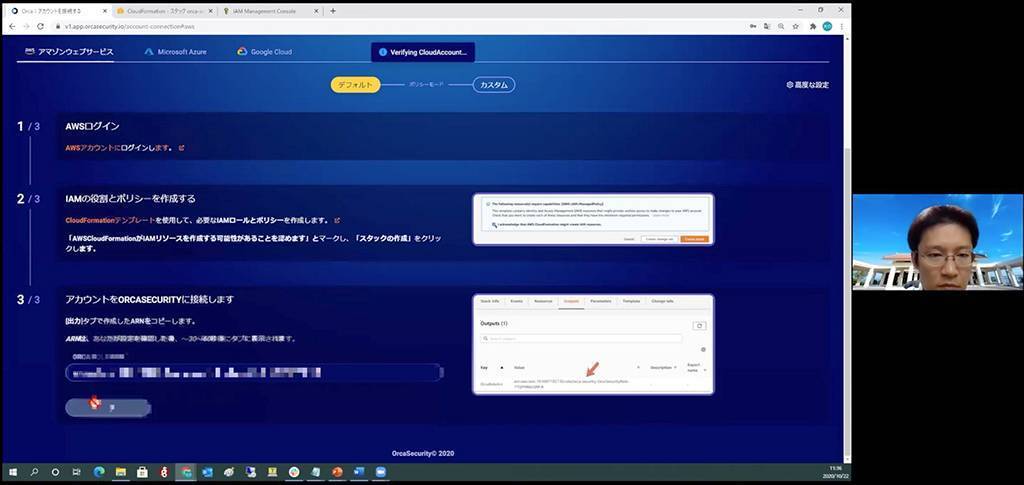

永尾:出力には30秒程かかるので待って頂きます。出てきた値をコピーしてOrcaのサイトに戻り、3ステップ目の「アカウントをORCA SECULITYに接続します」というところに貼り付け、「アカウントを接続する」ボタンを押したら完了です。

永尾:接続したらすぐにスキャンが開始されていますね。初回は24時間程待って頂くことになります。2回目以降で「今からスキャンしたい」という時は、「トリガースキャン」という機能が用意されているので、クリックすれば10〜15分程度で終了します。

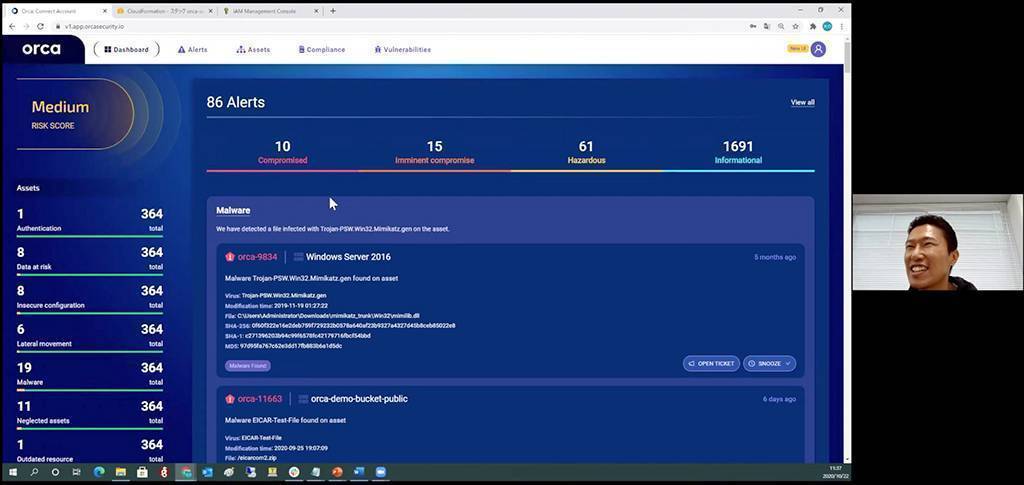

永尾:デモ用にわざと沢山脆弱性が入った環境のダッシュボードに切り替えました。出ているアラートに優先順位が4種類に分けられています。「Compromised」は“危殆化している”、すなわち直ちに対応する必要があるアラートです。次に危殆化が差し迫っているアラート、そして放置すると危険なレベルのアラート、そんなに問題ではないが情報提供してくれてるアラートです。

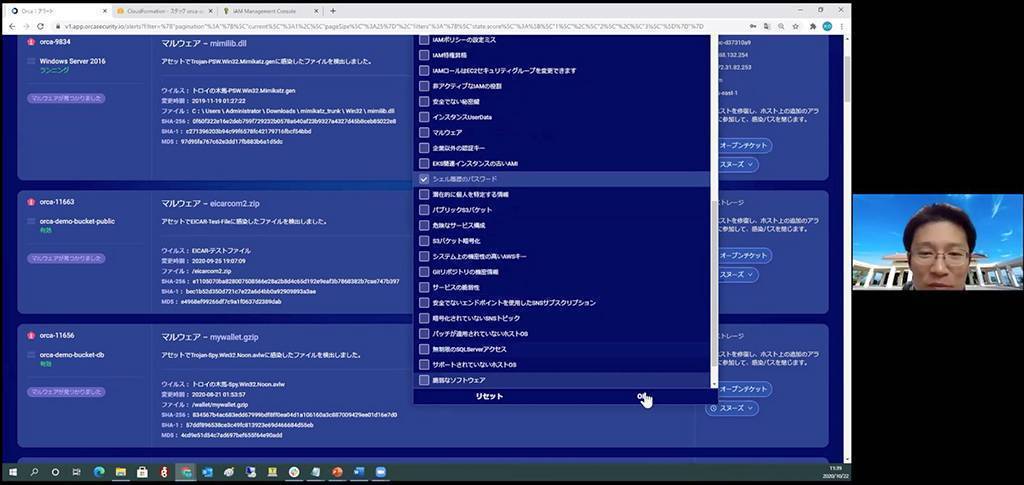

永尾:アラート一覧ではアラートのタイプでフィルターをかけることもできます。何が見たいですか?

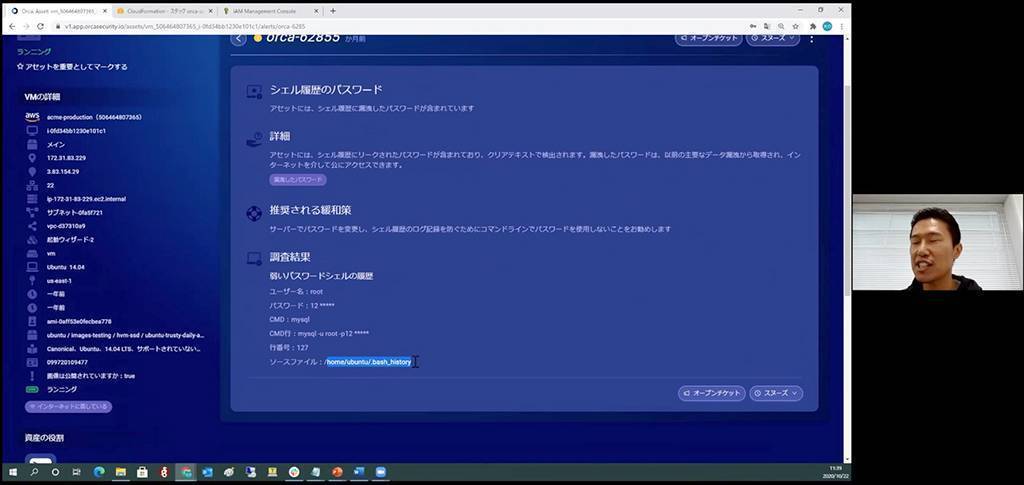

川口:いっぱいありますね・・・! さっき話に出た、「シェル履歴のパスワード」もありますね。

永尾:コマンドで使ったものは残ってしまうんですよね。MySQLのrootパスワードが履歴が残っていますね。画面上ではパスワードにマスクがかかった状態で出てきますが、実際にはマスクがかかってない状況で残っているので危険だよ、と教えてくれるわけです。

川口:こういうの、イエラエのペネトレーションテスターが見つけてきてスグ使うヤツですね。

永尾:そうですね、使うヤツですね(笑)。

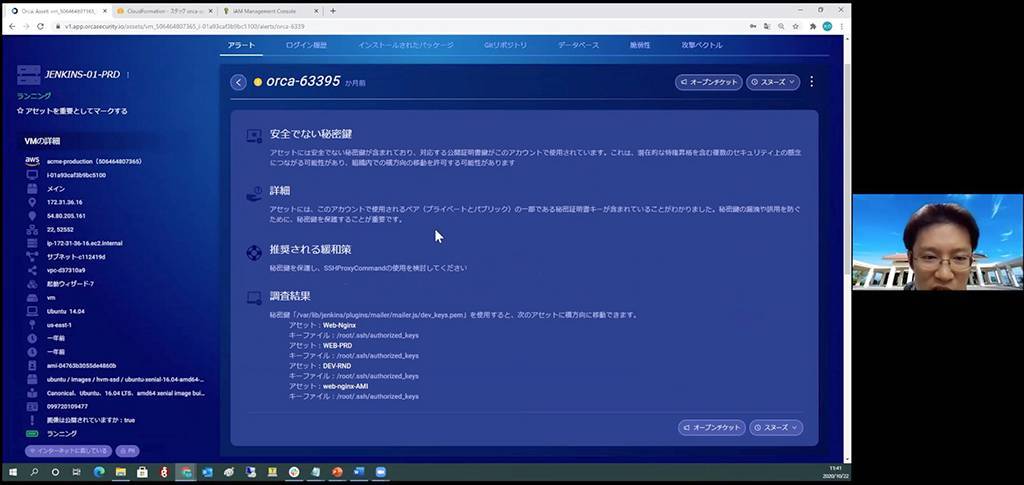

川口:マルウェアとかじゃなくて、「鍵」というのが面白いですね。あ、「安全でない秘密鍵」見たいです! Gitリポジトリに鍵を入れていてやられた、って話、聞きますよね。なかなか制御しにくいところではあります。…おお、SSHの認証鍵が出てますね。

永尾:ただ単に「鍵があるよ」と教えてくれるだけじゃなくて、「この鍵を使用すると、このアセットのここに移動できますよ」と、鍵の有効性まで見てくれるんです。

川口:それはすごいな。「どこに行くか」っていうの、重要ですもんね。AWSに慣れてれば違うのかもしれませんが、慣れてなかったり、うっかりしていると鍵の問題はやってしまうコトですよね…。

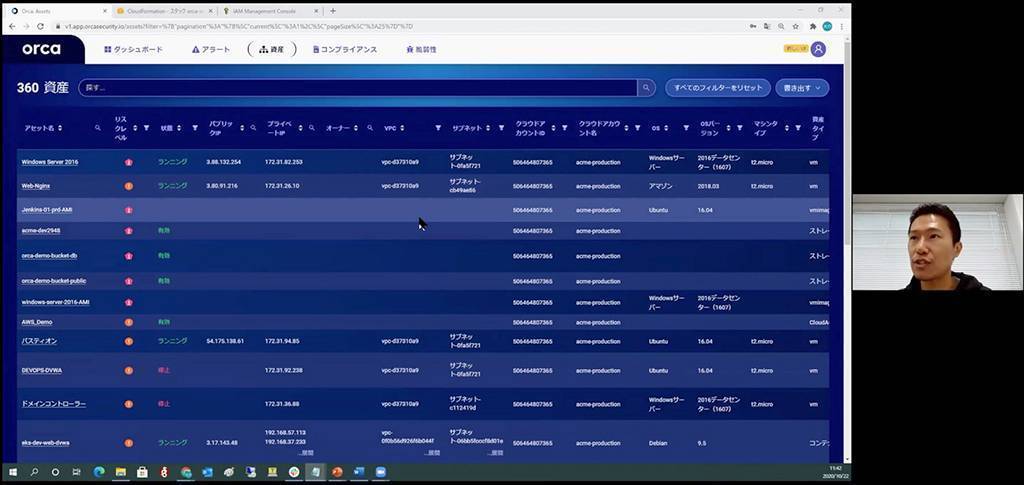

永尾:クラウド資産を管理するためには「目録」が必要ですよね。Orcaはデータボリュームの中にある洗い出して、一覧化してくれます。スキャンできるクラウド資産は仮想マシン、ネットワーク、ロードバランサー、サーバレス環境、ポリシー、コンテナ、ストレージ、データベースと結構細かいところまで見て挙げてくれます。

川口:クラウドサービスって便利なんですけど、いろんなサービスが増えていて把握しきれないですよね。明示的に「何とかを使う」ってやってる時は分かりますけど、「〇〇のサービスと連携させるから、ちょっと有効にした」とか言われるともう、把握しきれなくなってくるんですよね。セキュリティ業界に身を置いていながらお恥ずかしいんですけど、進化が早すぎないか?!と思うことが多いんで…そこで漏れなくやろうと思ったら何かのツールに頼らなくては出来ないなと、常々思っているんですよね。

永尾:そうですよね。クラウドセキュリティガイドラインでも、「クラウドコンピューティング環境にある組織の資産を、資産管理の適用範囲に入れることが望ましい」と言っている一方で、「クラウド利用者がクラウドサービスに関連する全ての資産を、資産目録に詳細に記載することは困難である」とも同時に書いていたりして(笑)。であればツールを使いましょう、ということですね。

Orcaであれば全ての資産データは目録としてcsvで書き出すことが可能です。資産に必要なフィルターをかけることも出来ます。資産目録を作成するのにも便利なツールだと思います。

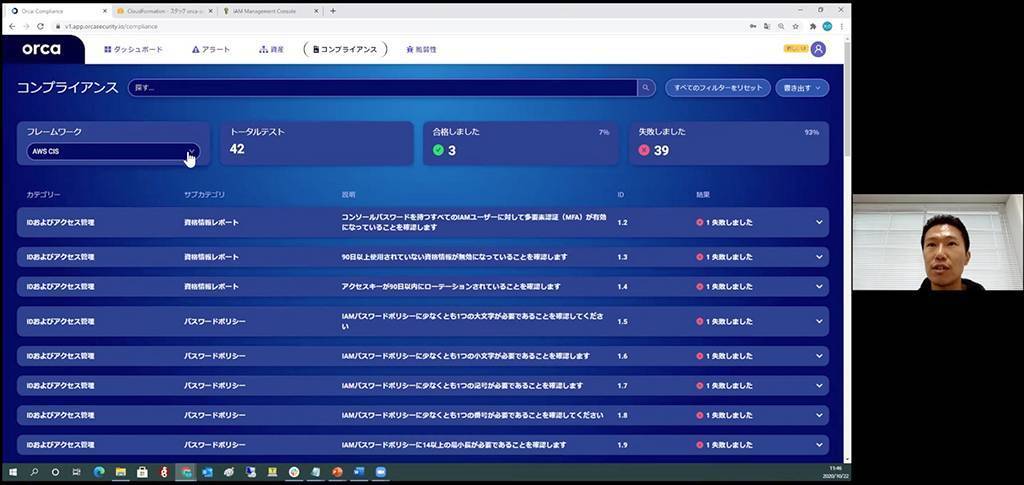

永尾:コンプライアンスを見てみましょう。AWSのCISと、OSのCISに適合しているかどうかを見てくれるページです。

川口:あると違いますよね。CISでどうケアするかというのはよくある議題ですから。ここまで見て、だいぶ中は分かってきましたが、イエラエはこれに関してどういうサービスメニューを用意しているんですか?

永尾:はい。お値段は年間サブスクリプションで1インスタンスあたりの契約、となります。例えば今見ていた環境ですと、AWSには19のVMがあって、 Azureは5のVM、GCPは2つの VMがありますので、合計26のインスタンス掛ける価格、ということになります。契約数により単価が変わります。最小インスタンス数はありますが、まずはご相談ください。Orcaが出している最小インスタンス数より少ない場合、イエラエがOrcaに交渉しようと考えています。

川口:とはいえ、ある程度のインスタンス数無いと、スケールメリット無いですよね。10インスタンス数位だったら、手動で管理しなさいよということですよね(笑)。

永尾:そうですね(笑)。インスタンス数がいっぱいある企業さんにオススメです。

川口:導入サポートと運用サポートをイエラエがやってくれるんですね。

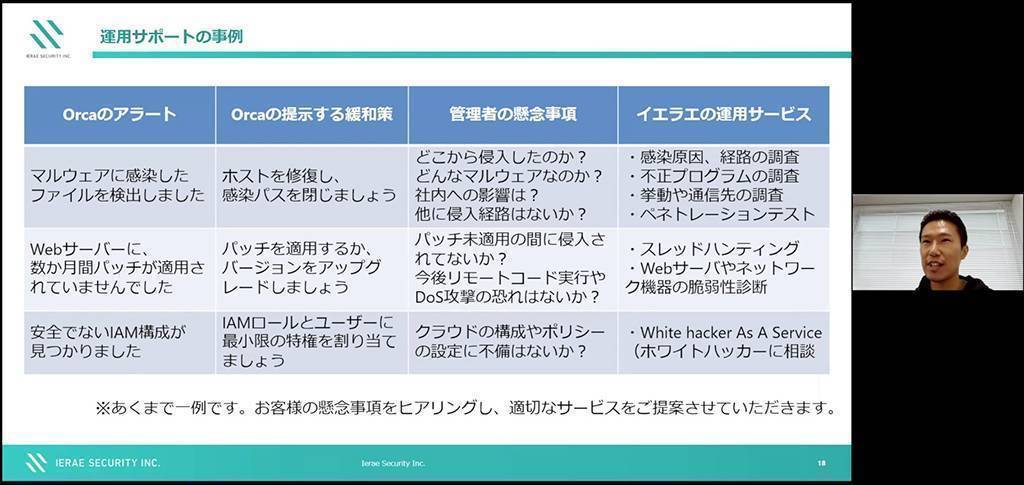

永尾:はい。運用サポートの事例はこちらです。

永尾:例えば、Orcaはアラートや緩和策を提示してくれますが、それだけでは管理者の懸念は解決しないことがあります。「マルウェアのファイルが見つかった」場合、どこから侵入したのか、どんなマルウェアなのか、社内への影響はどのくらいあるのか、他に侵入経路はないのか、ということが心配だと思います。そういうOrcaでは手の届かないところをイエラエの技術者がサポートしようと考えています。

これはあくまで一例なので、お客様の懸念事項をヒアリングして、提案させて頂く形になります。「こんなアラートが出て、こんな緩和策が出ているけど、こういうことが心配」と相談して頂けると、我々もメニューとして提供しやすいですね。

川口:お客様に使って頂いた上で悩みが分かるといいですよね。

永尾:こちらは12月20日まで無料で使って頂けるトライアル期間を用意しています。

川口:トライアルに、是非お申込み頂きたいですね。やはり実際に使ってみて頂いて、お客さんから「実はもうちょっとこういうとこ見たい」とか「こういうサービスをイエラエにサポートして欲しい」と声を頂きながらサービスが伸びていくといいなあと思いました。

永尾:各種管理ツールが出すアラートに忙殺されている、管理者やCSIRTの皆さん、無料トライアル期間に是非一度使って頂いて、作業効率化ができるかどうか試してみて頂きたいと思っています。よろしくお願いします。

川口:永尾さん、今日はご紹介ありがとうございました。

本記事の収録動画を公開中