S4x18 - ICS SECURITY CONFERENCE

2018年1月16日(火)からの3日間、アメリカ・マイアミビーチのThe Fillmore Miami Beach at the Jackie Gleason Theaterにて、ICS(産業制御システム)のセキュリティに関する国際会議『S4x18』が開催されました。

IoTの普及に象徴されるように、IT以外においてもサイバーセキュリティへの関心が高まっている昨今、アメリカを中心に業界を代表する数々の企業が出展しました。

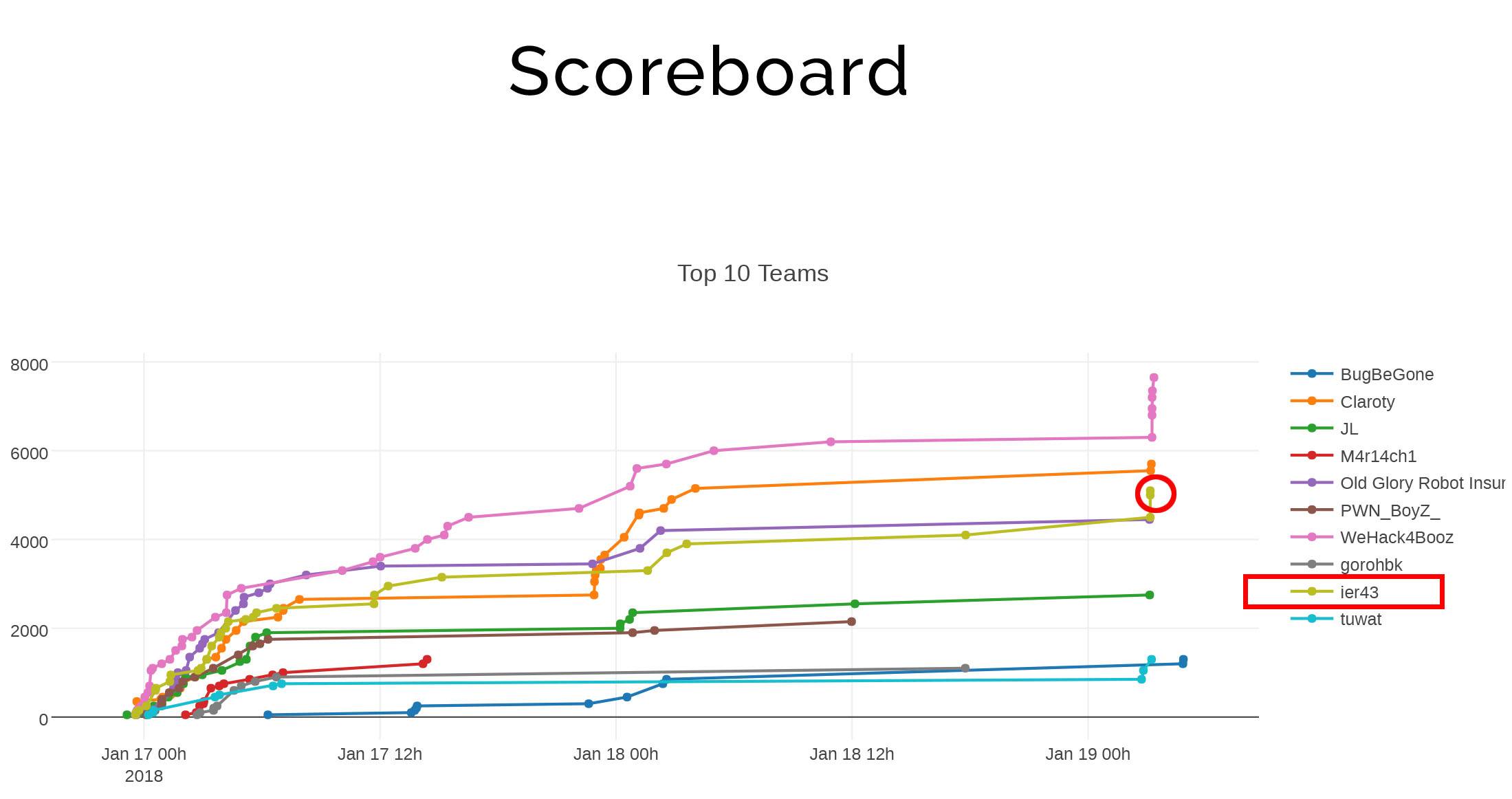

ICS業界の第一人者による講演が目白押しの中、1月16日(火)午前9時15分からCTFがスタート。およそ2日間にわたる戦いの中、弊社エンジニアにより結成されたチーム「ier43」(日本からは唯一の参加)は、初出場ながら見事3位に輝きました。

CTFの基本的なルールは、次のとおりです。

- 1チームにつき、エントリーは4名まで

- 問題数は15問

当エントリーでは、CTFにおける弊社社員の戦いぶりをご紹介します。

──ICS分野でのCTFへは今回が初の参加となりますが、過去に参加したCTFと何か違いはありましたか?

ジャンルこそ別ですが、CTFとしてのルールに大きな違いはありません。会場の規模や雰囲気は今までと同じでしたし、問題のレベルについても平易なものから難解なものまでまんべんなくありました。一参加者として、いつもどおりに問題に挑むという感じです。

──どんな問題でしたか?

全体として「悪意あるハッカーが、とある工場に潜入してセキュリティの脆弱性を突きながらその稼働を止めていく」というストーリー性があって、その中でいろんな問題が用意されている格好です。

出題の仕方は、なかなか凝っていました。例えば、あらかじめ会場に用意されているVRのヘッドセットを装着すると、とある発電所の近くへワープします。そこでいろいろな問題を解きながら、発電所の内部に侵入したり社内ネットワークを乗っ取ったりしていく──というものもありました。

ゴーグルを装着した参加者

問題の例を、いくつか挙げてみましょう。

a) 従業員通用口のカードキーにかざすICカードの中身を、契約業者向けのものから従業員向けのものに書き換えたうえで、工場の敷地内に侵入する

ICカードの中身を書き換え従業員として認識されたQRコードが表示された様子

リーダを通して読み取られた、ICカードの波形

b) 産業用ロボットの管理者権限を乗っ取り、ロボットのアームを自由自在に動かす

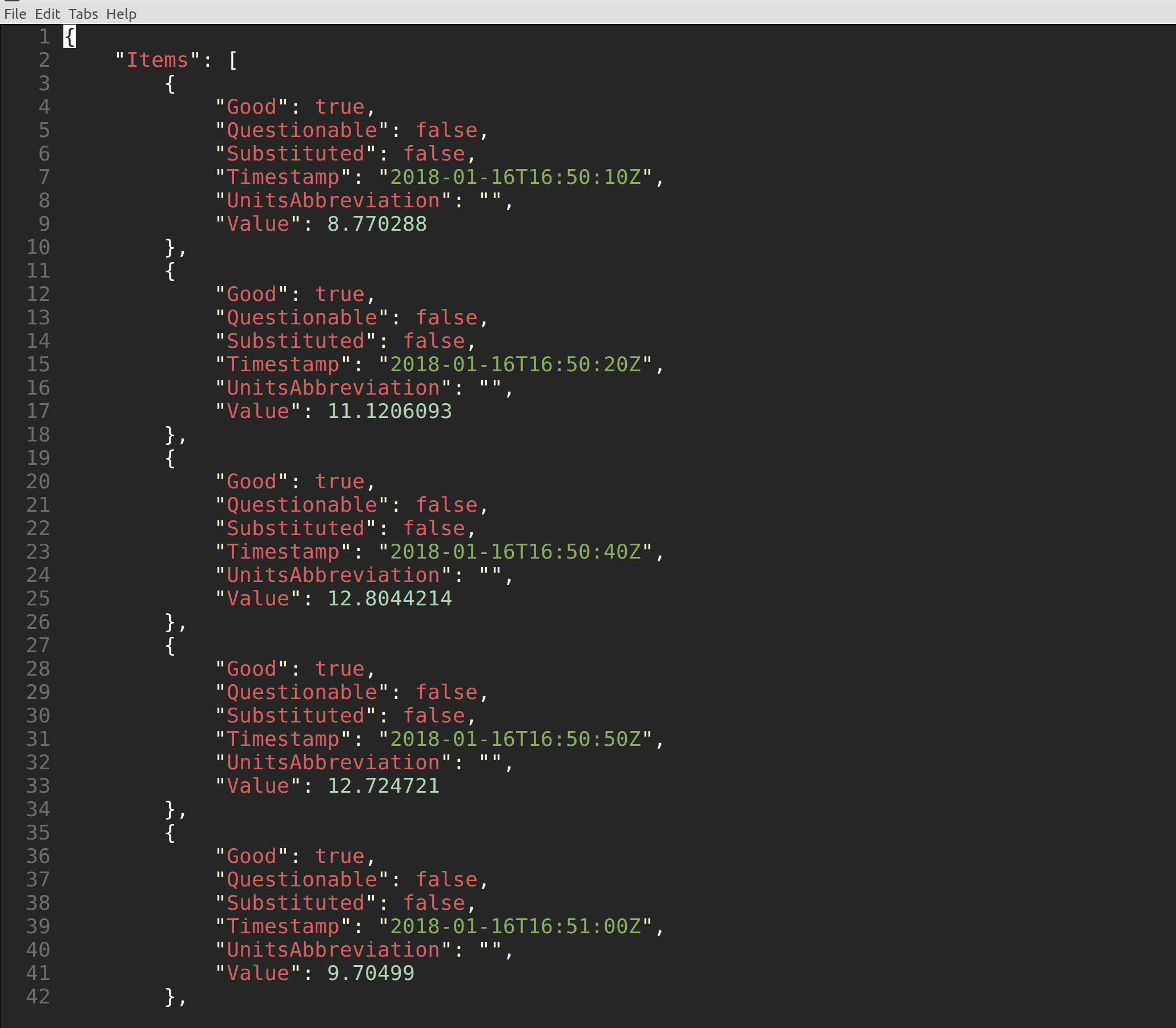

c) 発電所の監視システムのログからデータ(パケット)の異常な流れを読み取り、外部からの侵入が発生した時刻を回答する

発電所の監視システムのログ。送受信記録からパケットの異常な動きを読み取ります。

d) 小箱の鍵をこじ開けて(ピッキング)、中にある紙=フラグを獲得する

e) 工場内の一室に無断で設置された無線LANのAP(アクセスポイント)から、接続先であるAPの管理者パスワードを入手する

bについてですが、産業用ロボットのようにPLC(プログラマブルロジックコントローラ、通称「シーケンサ」)で動く機器では、Modbusというプロトコルが用いられるのが一般的です。このModbusで接続された機器には、それぞれ特定のアドレスが割り振られます。そのアドレスとロボットの各ユニットとの関係を調べることで、最終的にロボット全体を自由にコントロールできれば、この問題で満点がもらえます。

cについては、発電所から出入りする通信の量を10秒毎に記録した監視ログを数カ月分取得できるので、その通信ログの中から「異常値」を探しだして、侵入が発生した時刻を特定するというものでした。問題文では「異常値」の定義がされておらず、ログも大量にあった為、少し解答に手間取りました。ログを分析するスクリプトを即席で書いて調べるなどした結果、安定して記録されていた監視ログがある時点で急に一回だけ欠落していたので、その時点の時刻を提出した所、正解になりました。どうやら、攻撃者が侵入時の監視ログを削除した為に一瞬だけ欠落が発生した的なシナリオだったようです。

eについては、APのメーカーや型番から既知の脆弱性を調べ、ネットワークの管理者権限を奪取するというものでした。

──今回の戦いの総括をお願いします。

ICSの一つに、SCADA(Supervisory Control and Data Acquistion)というシステムがあります。大ざっぱに説明すれば、施設内のコンピュータやものづくりのプロセス、水や電気・ガスなどのエネルギーの流れや消費の状況について“見える化”を実現するものです。今回出された一連の問題とも、大きく関わりがあります。

我々は、これまで主にITの分野でセキュリティ診断をやってきたということで、今回のCTFを戦ううえでは多少不利な状況に置かれていました。それでも、いざ戦ってみると結果は3位ということで、我々にとっては大きな自信になりました。

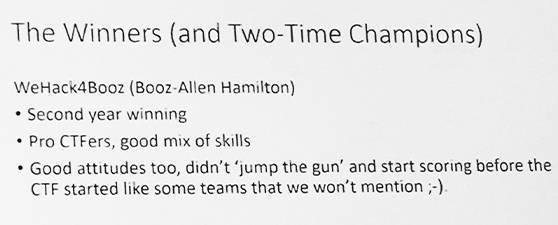

ちなみに、1位(7,650ポイント)に輝いたのは、去年に続いてアメリカのWeHack4Boozというチーム。ここのメンバーが所属するBooz Allen Hamiltonは、第一次世界大戦の頃から100年以上続く軍事コンサルティング会社で、国防総省からの信頼も厚い有力企業です。

見事2連覇を果たしたWeHack4Booz。成績だけでなく、マナーの面でも高い評価を獲得しました。

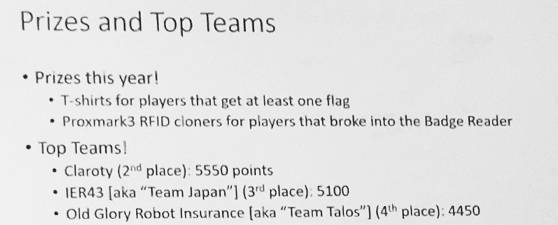

2位(5,700ポイント)は、イスラエルのClarotyというICSに強いセキュリティソリューション企業です。ここも国防軍との関わりがあって、歴史は浅いですが技術レベルは相当高いです。

3位の我々は5,100ポイントですから、2位との差はごくわずか。ICS関連の専門知識の吸収は今後の課題ですが、もっと上の順位へ行けるポテンシャルがあることは確認できました。「来年は1位を獲るぞ!」と、今から意気込んでいます。そんな我々をアシストしてくれる仲間がもしいれば、心強いですね。

2~4位入賞チームの紹介。「Team Japan」という別名のとおり、3位の「ier43」は今大会で唯一、日本から参加した弊社で結成されたチームです。

S4x18には、日本の大手電機メーカーの方々も足を運ばれています。今回、CTFを戦う合間にご挨拶や名刺交換をさせていただく機会もありました。今年のイエラエセキュリティは、SCADAをはじめ産業系のセキュリティソリューションにも力を入れていきますから、ぜひ注目していただければと思います。