ウェビナーサマリ: ICS脅威アクティビティグループを暴く

アクティビティグループとは

特徴やプロセスの類似性を元にして関連する侵入イベントをまとめたもので、分析問題の解決と、直近の脅威に対してだけでなく広範な対策のために使用されます。

情報セキュリティは、アクティビティグループとそのいろいろなグループ名(例えばOBSIDIAN、APT8F9、FUZZYSNUGGLYDUCK等)で溢れかえっています。ある人はこれらの名前を露骨な宣伝でしかないと非難し、またある人は災いの元であると言います。しかしこれらの名前は非常に重要な役割を果たしています。ただし、この役割を多くの人々が誤解し、さらに多くの人々が誤用していると思われます。ここでは、アクティビティグループとは何か、どのように作られるか、どのように使われるべきか、についてお話しします。

アクティビティグループは、マーケティングの才のある人が悪意を持って生み出した訳ではありません。むしろ、似た要素同士をまとめて分類することで、多くの個別要素を超越したパターンの認識や予測を行いより良い決定を下すといった、人間の認知上の特性を利用した生来ある分析プロセスの一環として生まれました。ほとんど全ての研究分野のアナリストが、こうしたグループ分けや分類、相関のテクニックを使用しています。

侵入アナリストは、コンピュータやネットワーク上にある個々の、しかし何らかの形で関連し合う要素をクラスター化したアクティビティグループを作成し、分析問題を解決します。この概念は新しいものではなく、最初はダイアモンドモデル脅威分析として定義されました。コミュニケーションを円滑に進めるため、アナリストはこれらのグループにラベル付けします。

アクティビティグループの作成と管理

アクティビティグループをきちんと作成することは容易ではありません。アクティビティグループは分析問題と必要なデータ、そして問題処理方法と関連して生み出す必要があります。全ての科学者が、まず初めに仮説を立て、実験を計画し、必要な情報の収集を行うのと同様に、セキュリティアナリストはまず初めに、「何を目標としているのか」を問わなければなりません。

その問題から、アナリストは「グループ化機能」を(通常は頭の中で)作成し、比較すべき特徴(例えば、IPアドレスやドメインが同一、ファイルのハッシュ値が同じなど)と必要な信頼性(例えば、同じクラスCサブネットにある2つのIPアドレスは、グループ内で関連しているか)を特定します。その後、アナリストは関連する全ての事象をグループ化し、最初に提起した問題を問いかけ、結論に至るか、もしくは更にデータを収集します。

アクティビティグループは静的なものではありません。実際、時とともに、そして要素の数の増加に従い、グループを使って正確に問題処理を行うための信頼性は減少します。そのため、アクティビティグループは経時的に変化させねばならず、必要性が薄れた場合や新たなデータを得られなくなった場合、そして時間と共に使い物にならなくなった場合には、再定義や「引退させる」ことが必要です。残念ながら、多くのグループが寿命以上に長生きをし、グループとして意味のある結論に辿り着くための障害となってしまう例を頻繁に目にします。

アクティビティグループの利用

セキュリティ対策では、効果的かつ効率的な緩和策を得るために、アクティビティグループに注意しなければなりません。脅威となる動向をグループ化し、最も少ない解決手順で最も多くのグループに対する防御を行える方法を特定しなければなりません(例えば、セキュリティ10大コントロールなど)。セキュリティ対策では、アクティビティグループから情報を引き出し、レッドチーム、ブルーチーム、パープルチームに伝達しなければなりません。

アクティビティグループは、同一のオペレーター集団が使用している可能性の高い設備基盤や機能を特定するために使用されることがあります。その後多くの場合、このグループ化は帰属へと発展します。脅威インテリジェンスにおける「犯人探し」です。しかし、以下に示すように、アクティビティグループが扱うことのできる問題は数多くあります。

- 帰属: どのアクティビティが同一の組織やオペレーターにより行われたか

- マルウェア開発者: どのマルウェアが同一の開発者の手により作成されたか

- 動向: 時とともに事象がどのように変化しているか

- 横断的機能: どの脅威アクティビティが共通した機能を用いているのか

- 重心: 複数のアクティビティグループからなる大きな群の中で、どのプロセスが共通しているのか

多くの人々が、グループ名が意味するものは、そのアクティビティの背後にいるグループや組織、個人などを示すものでしかないと考え、アクティビティグループをその属性でのみ特定しようとします。しかしそれは間違いです。アクティビティグループを定義する方法が一つだけとは限りません。例えばDragosでは、行動の類似性を元にアクティビティをグループと関連付け、より効果的な防御策を導き出そうと試みています。グループ内のアクティビティが複数の組織や国、個人などに由来するものだった場合でも、我々のグループの分析や導き出された結論には影響ありません。

アクティビティグループを関連づける

多くのアナリストが、同一の設備基盤、機能、同様の行動といった共通点を元に、類似したアクティビティグループをまとめて関連付けます。彼らは様々な企業や政府、ソースから得た名前や所属を「ロゼッタストーン」と通常呼ばれるスプレッドシートに入力します。しかしながら、異なった分析により得られた複数のグループを同じように扱うのは間違いです。なぜなら、個々のグループが同一の原則やバイアス緩和法、手法のもと、同一の分析問題を解決するために作成されたのかを考慮せずに、容易にグループのグループを作ってしまうからです。こうした考慮をせずに作られた「グループのグループ」は、根本的に間違っています。

そのため、当初のアナリストが関わっていない場合、グループ間の相関を確認する際は注意深く慎重に行わねばなりません。

質問と回答

以下に、我々のウェビナーで寄せられた質問の一部とそれに対する私の回答を挙げます。

Q: ベンダーを横断してアクティビティグループを相関付けているものや情報源で、参照できるものはあるのでしょうか?

A: そのようなアクティビティグループはいくつか存在しますが、言われた目的で用いるのはお勧めしません。なぜなら上述の問題に対して必要な保護が欠けているからです。

Q: アクティビティグループに対する命名法の標準化について、他社の情報セキュリティ企業とどのように進めていく予定ですか? それとも、Dragos社内でのみ使用する予定でしょうか?

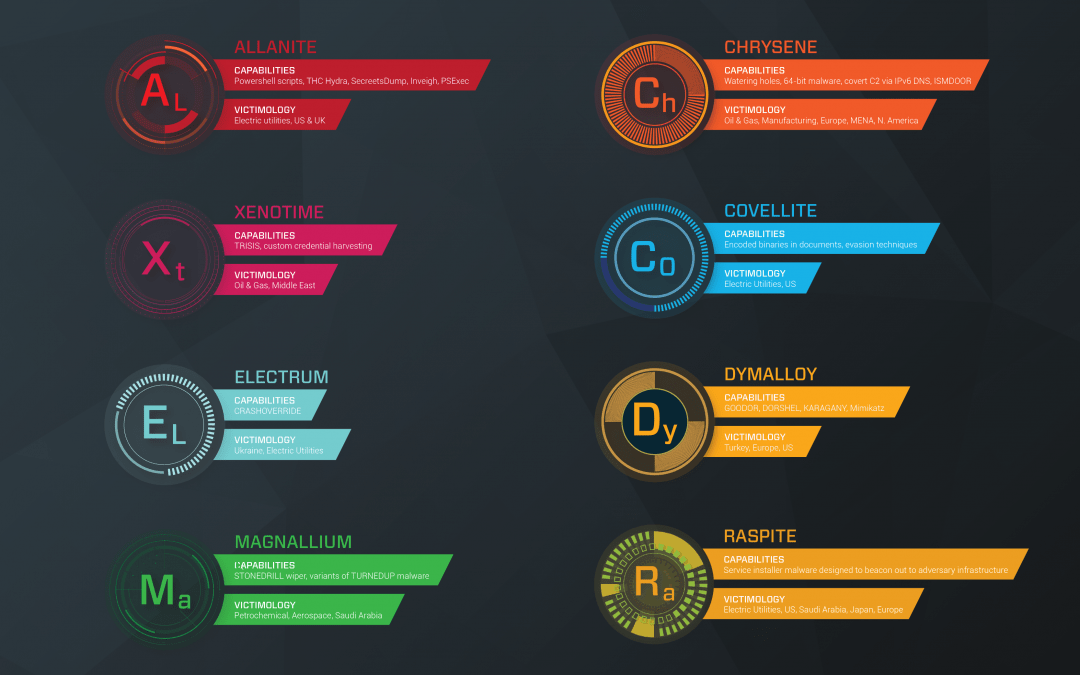

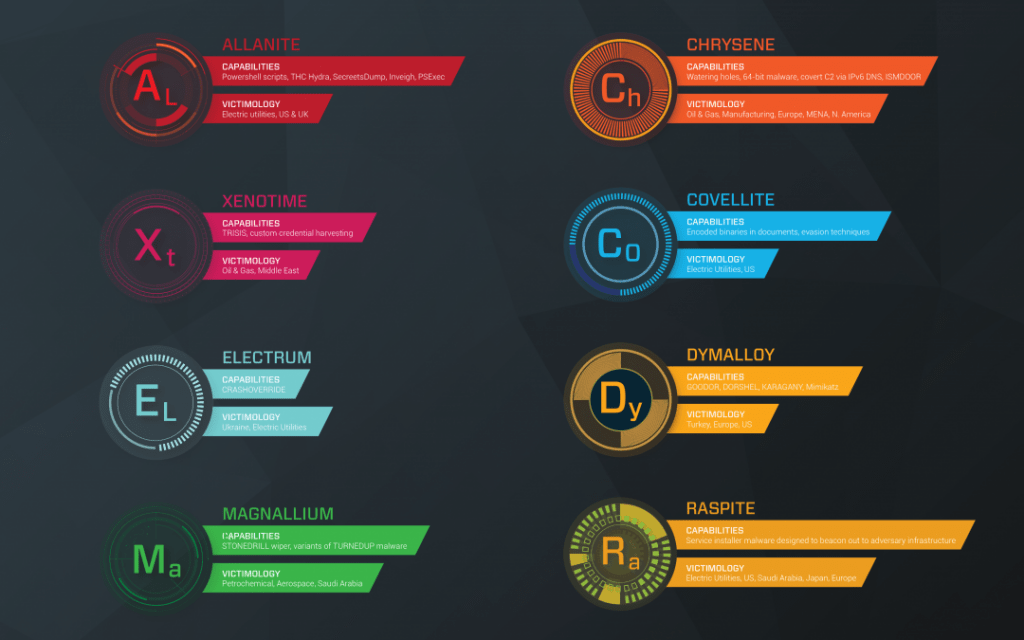

A: これまでに私は、良くも悪くも10以上の命名への取り組みを行ってきました。また私は、いくつかの「企業横断的な命名への取り組み」にも関わってきましたが、これらは上手くいかず失敗に終わりました。そのため、Dragosでは、レアメタルの名前を使用して、他で記載のあったアクティビティとの関連を示していますが、現時点では他企業と標準化しようとは考えていません。

Q: 今後2年間で、あなたは何を楽しみにしていますか?

A: セキュリティ対策企業が、攻撃者と比べてより迅速に強化されていっている点です。この先まだ困難があるでしょうが、これまでになくセキュリティ対策分野が盛り上がっているのがわかります。それが実る日を楽しみにしています。

Q: ATT&CKがIT方面に寄っている点は置いておくとして、ダイアモンドモデルとMITREのATT&CKツールを比較することは可能でしょうか? 双方ともICSに依存しているように思えますが、どのように異なるのでしょうか? 両方を共に使用することは可能でしょうか?

A: キルチェーンのように、これら3種類(ダイアモンドモデル、ATT&CK、キルチェーン)は互いに補い合っています。これらはそれぞれに異なる物事を達成しようとします。ダイアモンドモデルは侵入分析のためのモデルです。キルチェーンは検知と緩和のためにフェーズベースの手法をとっています。ATT&CKはサイバー脅威行動やプロセスの分類を行います。これらは全て一緒に使用できます!

Q: 実行者を同じ名前でグループ化していなかったとしても、同一である可能性の高い実行者や目的を一つのアクティビティグループにまとめることは可能でしょうか?

A: これは可能であり、アクティビティグループを作成する際に有効な方法です。しかし、同一の実行者や目的により脅威をグループ化する必要のあるデータにアクセスできるアナリストは僅かでしょう(例えば、国家情報機関など)。その他のアナリストにとって、同一の実行者や目的によるグループ化を行う試みは「藁にもすがる」行為であり、直接的な証拠ではなく推測に基づいたものです。例えば、あるグループがある業界を標的にしていると結論づけた場合、その結論は、ごく僅かなデータに拠るものでありデータ全体としては全く違う方向を指しているかもしれません。詳細から全体を議論する際の落とし穴で、選択バイアスとも言います。

元記事:https://dragos.com/blog/industry-news/webinar-summary-uncovering-ics-threat-activity-groups/

Dragos社の産業用サイバーセキュリティプラットフォームは、高度な脅威分析を体系化し、OTとITの実践者にこれまでにない可視性と規範的な手順を提供して、産業界の脅威世界の敵対者に対応します。 Dragosプラットフォームを使用すると、ICSサイバーセキュリティ担当者は独力でICS資産を識別し、ICSの脅威を検出し、ICSサイバーセキュリティ固有の対応を決定できます。 Dragos社の製品には以下のものがあります。ICSの脅威の検出と対応のためのDragosプラットフォーム、 ICSの脅威の狩猟と事件対応サービスのためのDragosの脅威オペレーションセンター、毎週の脅威インテリジェンスレポートであるDragos ICS WorldViewです。 Dragos社のプラットフォームは、米国の諜報機関および民間の産業会社にまたがるICSサイバーセキュリティ専門家のエリートチームの数十年にわたる実際の経験を活かしています。 詳細についてはdragos.comをご覧ください。